Fanny : le nouveau ver de la NSA

Un rapport publié lundi par la firme de sécurité informatique russe Kaspersky n'a pas identifié la source de cette campagne de cyperpiratage, mais a mentionné certaines similarités avec Stuxnet, une cyberarme que beaucoup croient avoir été développée par les Etats-Unis et Israël pour contrecarrer le programme nucléaire iranien.

Kaspersky a indiqué que cette campagne « surpasse tout ce qui a été fait en matière de complexité et de sophistication », dans le domaine du cyberespionnage, et son utilisation remonte à aussi loin que 2001 par une équipe nommée « le groupe Equation ». « Le groupe Equation est probablement l'un des groupes de cyberpirates les plus sophistiqués au monde; et l'un des plus menaçants que nous ayons vu », mentionne le rapport.

Les manoeuvres d'espionnage utilisaient un ver que Kaspersky a surnommé « Fanny » qui infecte un ordinateur par une clé USB en exploitant deux failles pour syphonner de l'information d'ordinateurs au Moyen-Orient et en Asie, ajoute le rapport. Des preuves montrent que les développeurs de Equation et de Stuxnet « sont soit les mêmes, soit de proches alliés », poursuivent les chercheurs.

La NSA muette

L'agence américaine de sécurité nationale (NSA), qui a mené une vaste opération de surveillance à l'échelle mondiale pour la lutte au terrorisme, a refusé de confirmer toute implication dans le programme. »Nous sommes au courant du rapport. Nous ne commenterons publiquement aucune allégation soulevée par le rapport, ni aucune autre information », a indiqué Vanee Vines, la porte-parole de la NSA dans un courriel à l'AFP.

Sean Sullivan, de la firme de sécurité finlandaise F-Secure, a pour sa part mentionné que le rapport de Kaspersky semble décrire une division de la NSA connue sous l'acronyme ANT, qui a fait l'objet d'un rapport en 2013 sur les portes dérobées dans les produits technologiques. « L'étude de Kaspersky fait référence à un groupe nommé 'Equation', dont le pays d'origine est tenu secret, mais qui possède exactement les mêmes capacités qu'ANT », a précisé M. Sullivan dans un article de blogue mardi.

L'attaque a été en mesure d'infecter « environ 2.000 utilisateurs par mois » dans 30 pays, mentionne le rapport. La majorité des contaminations ont été détectées en Iran, en Russie, au Pakistan et en Afghanistan. Parmi les autres pays touchés, on compte la Syrie, le Kazakhstan, la Belgique, la Somalie, la Libye, la France, le Yemen, la Grande-Bretagne, la Suisse, l'Inde et le Brésil.

Une caractéristique particulière de ces attaques, selon les chercheurs, est la facilité avec laquelle il a été possible de piéger les grands fabricants de disques durs, dont Western Digital, Seagate, Samsung et Maxtor. Le logiciel espion a été conçu de telle manière qu'il résiste à un reformatage du disque dur et à l'installation d'un nouveau système d'exploitation.

Pour le chercheur de Kaspersky Serge Malenkovich, ces logiciels espions sont « invisibles et indestructibles », un véritable cauchemar en sécurité informatique. Mais comme cette attaque est si complexe a exécuter, a-t-il noté, « que même le groupe Equation ne l'a probablement réalisée qu'à quelques reprises. »

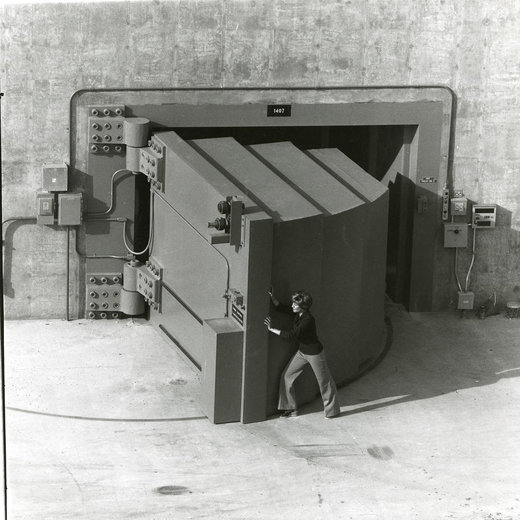

Disques compacts infectés

Les chercheurs de Kaspersky ont également indiqué que le logiciel malveillant avait aussi été enfoui dans les disques compacts d'une conférence scientifique de 2009, rendant possible la contamination des ordinateurs de plusieurs dizaines de scientifiques internationaux.

« On ne peut dire quand le groupe Equation a commencé son ascension. Les échantillons de logiciels espions que nous avons vu ont été identifiés en 2002, mais leur centre de commandement a été repéré en 2001″, précisent les chercheurs. Il est même possible de remonter la filière jusqu'en 1996.

Les autorités américaines n'ont pas donné de commentaire sur Stuxnet, mais les chercheurs, dont ceux de Kaspersky, ont dit que le virus développé par les Etats-Unis et Israël pour contenir les menaces de l'Iran, remonte à au moins 2007.

Des cyberattaques contre les banques à l'origine de pertes massives

Une vague de cyberattaques d'un genre nouveau vise depuis 2013 des banques du monde entier, en premier lieu russes, causant des pertes estimées à près d'un milliard de dollars, révèle la société spécialisée Kaspersky Lab dans un rapport publié lundi à Moscou.

Cette campagne, toujours en cours, « indique clairement l'avènement d'une nouvelle ère pour la cybercriminalité », prévient Kaspersky dans cette enquête, dont le New York Times s'est fait l'écho ce week-end. Selon le laboratoire russe, une centaine de banques ont été visées, dont « au moins la moitié ont subi des pertes financières, la plupart des victimes étant situées en Russie, aux Etats-Unis, en Allemagne, en Chine et en Ukraine ».

Si certains signes suggèrent que l'origine des attaques se situe en Chine, la société met en garde contre de possibles indices distillés sciemment afin de tromper les services de sécurité. Les victimes sont en majorité russes. Alors que les attaques informatiques sont utilisées de manière croissante à des fins géopolitiques, « la motivation des attaquants (...) semble être le gain financier plutôt que l'espionnage », selon ce document. Ses auteurs soulignent que les auteurs de la fraude sont « clairement très familiers des logiciels et réseaux de services financiers ».

Les hackers utilisent un programme baptisé « Carbanak » visant les employés des banques afin de les piéger à l'aide de pièces jointes par une méthode de « phishing » (hameçonnage). Ils parviennent alors à accéder au réseau de ces cibles, et ainsi aux opérations de transferts d'argent, aux distributeurs de billets et comptes bancaires. Les auteurs des attaques procèdent alors directement à des transferts vers des comptes sous leur contrôle ou des retraits à partir de distributeurs ciblés. Leur mode opératoire va jusqu'à enregistrer des images des systèmes de vidéosurveillance suivant les activités des employés visés.

Les fonds détournés ont été transférés vers des comptes aux Etats-Unis et en Chine, ajoute Kaspersky. La société souligne l'ampleur des sommes détournées : une banque perdant 7,3 millions de dollars via des retraits par distributeurs, une autre 10 millions de dollars via des opérations sur sa plateforme en ligne.

Selon ce rapport, les hackers tentent actuellement d'étendre leurs attaques aux pays d'Europe centrale et orientale ainsi qu'au Proche-Orient, en Asie et en Afrique.

Commentaires des Lecteurs

Lettre d'Information