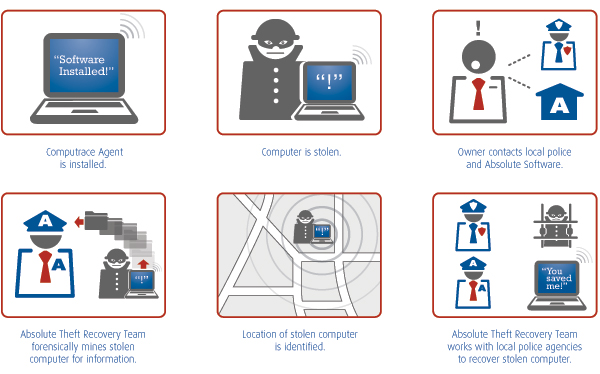

La société Kaspersky, spécialisée dans la détection et l'élimination de malware a débusqué il y a quelques mois un logiciel installé sur plus de 2 millions d'ordinateurs de par le monde qui est commercialisé par la société américaine Absolute et qui permet OFFICIELLEMENT :

- De sécuriser les données d'un parc de postes à distance

- De déployer toujours à distance des mises à jour, des licences ou de lancer des audits

- De géolocaliser des ordinateurs volés

- De produire des rapports concernant les machines

- De récupérer des fichiers

- D'effacer à distance des documents ou tout le disque dur

Le plus flippant là dedans, c'est qu'après les révélations de Kaspersky, personne ou presque n'en a parlé dans la presse ou sur les sites spécialisés. Bouuuh !

L'histoire de cette découverte n'est pas banale. La femme d'un des chercheurs de Kaspersky a constaté des plantages et des ralentissements sur son ordinateur. Elle l'a donc confié à son mari qui a commencé à analyser la bestiole, pensant y trouver un virus connu. Il est alors tombé sur des dll et des processus appartenant au logiciel Absolute Computrace.

Jusque là, rien de vraiment anormal puisque Absolute Computrace et son équivalent grand public LoJack sont vendus à des tas de sociétés pour que les administrateurs puissent suivre à la trace les machines, lancer des audits, faire des mises à jour...etc., le tout à distance.

Seulement, l'employeur de la dame n'avait jamais entendu parler de ce logiciel. Les chercheurs de Kaspersky ont alors commencé à regarder autour d'eux et se sont rendu compte qu'il y avait exactement le même logiciel installé sur leurs ordinateurs du boulot et leurs ordinateurs personnels.

Angoisse !

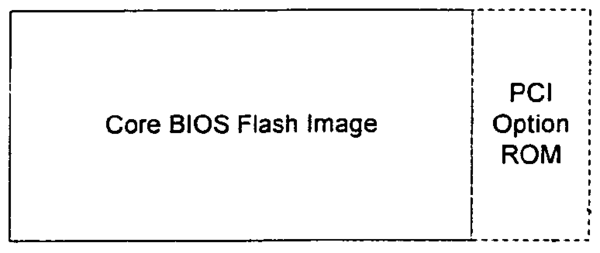

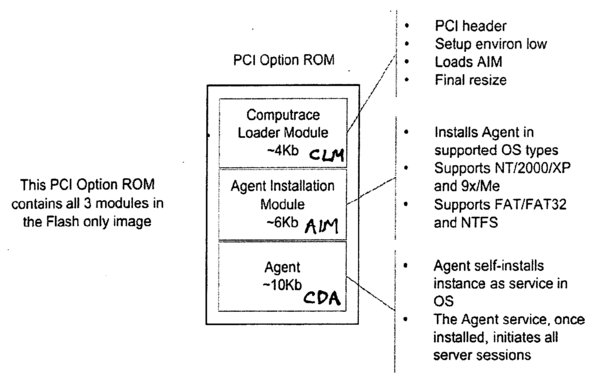

Ils ont alors mené une enquête plus approfondie et voici ce qu'ils ont découvert. Computrace se divise en 3 modules présents dans l'option ROM PCI qui est chargée ensuite par le BIOS de la machine.

- Computrace Loader Module : Module de chargement lu par le BIOS et capable d'appeler le module d'installation.

- Agent Installation Module : Module qui installe l'agent sur Windows.

- Agent : L'agent en lui-même qui est ensuite présent et fonctionnel sous Windows.

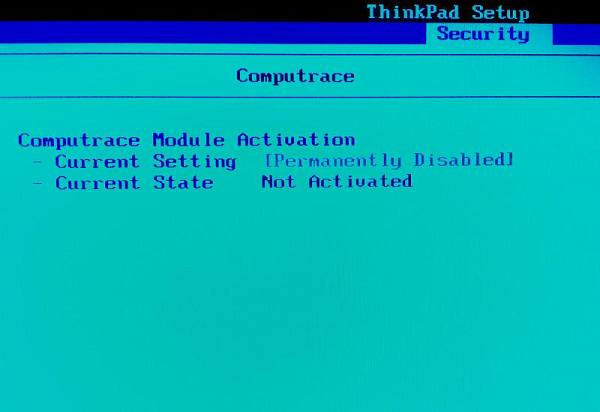

En ce qui concerne Computrace sur PC, il est normalement désactivable dans le BIOS, mais sachez que Kaspersky a trouvé qu'il pouvait être réactivé à distance à n'importe quel moment. De plus, dans tous les ordinateurs analysés par Kaspersky, certains n'avaient même pas cette option visible dans le BIOS et contenaient pourtant l'agent Computrace.

L'intérêt d'une telle présence dans le BIOS de la machine, c'est la persistance du programme. Que vous réinstalliez, formatez ou changiez de disque dur, le tracker sera toujours présent. N'espérez pas pouvoir l'effacer en mettant à jour votre BIOS. Non, car il est présent dans une partie non modifiable et si vous flashez votre BIOS avec un nouveau firmware, il ne sera pas dégagé.

Voici comment il fonctionne.

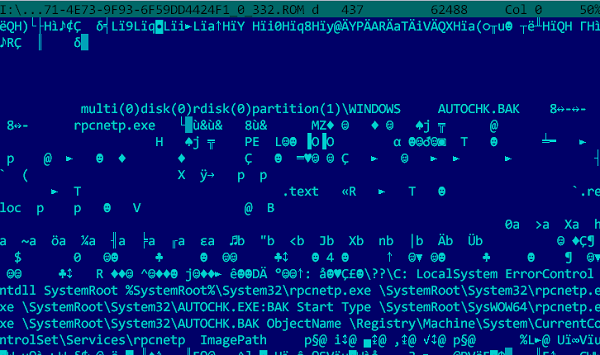

Dès l'initialisation du BIOS, le module Computrace scanne les partitions FAT/FAT32/NTFS de la machine à la recherche du répertoire Windows. Il fait une copie de sauvegarde du logiciel autochk.exe et le remplace par sa propre version modifiée.

Autochk.exe ayant un accès complet aux fichiers et à la base de registre de Windows, cela permet à Computrace d'installer son agent rpcnetp.exe dans le répertoire System32 puis de l'enregistrer comme un service à lancer automatiquement à chaque démarrage.

Une fois que c'est fait, il restaure la sauvegarde de autochk.exe.

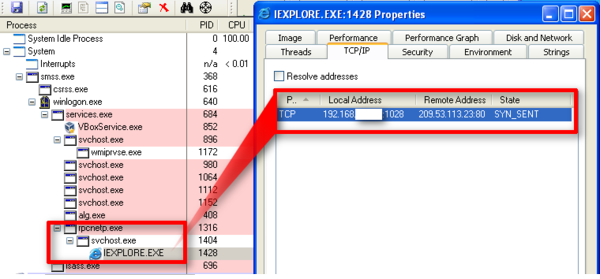

Rpcnetp.exe enregistre alors sa DLL rcpnetp.dll et l'injecte en mémoire. Un processus masqué utilisant iexplore.exe (Internet Explorer) est alors lancé et permet de communiquer avec le serveur de gestion de Computrace via des URL classiques (avec des POST et des GET). Passer par Internet Explorer permet d'utiliser les mêmes proxys et la même config que ceux de l'internaute. Des données sont envoyées et reçues entre cet agent et les serveurs d'Absolute, ce qui peut provoquer des ralentissements sur la machine.

Ce module télécharge alors un autre agent baptisé rpcnet.exe qui est un peu plus gros, mais qui se comporte sensiblement de la même manière que rpcnetp.exe. Il s'immisce dans le système et d'après Kaspersky, permet de donner un accès distant et complet à la machine sur laquelle il tourne. En gros, il s'agit d'un logiciel de tracking et de prise de contrôle à distance.

Computrace utilise les mêmes techniques de filou que les logiciels malveillants et cherche délibérément à se cacher de l'utilisateur. La raison est d'éviter qu'un voleur de portable le remarque, et puisse masquer sa localisation ou bloquer Computrace.

Computrace marque aussi avec un ID unique la machine, ce qui permet de l'identifier de manière sûre.

En analysant les trames réseau échangées entre les agents et le serveur de gestion, Kaspersky a remarqué qu'il était possible à n'importe qui d'injecter à distance n'importe quel code afin de l'exécuter sur la machine. Le protocole utilisé n'étant pas chiffré, n'exigeant pas d'authentification de la part du serveur gestionnaire et les serveurs appelés l'étant via de simples URL, il est possible de faire croire à l'agent Computrace qu'il discute avec son serveur de gestion alors qu'il s'agit d'un attaquant qui a détourné quelques DNS. L'attaquant peut alors lancer du code sur la machine, accéder aux fichiers, récupérer les trames réseau..etc.

Potentiellement, tous les ordinateurs infectés par Computrace sont des botnets en puissance. Kaspersky a aussi remarqué à plusieurs reprises que Computrace s'activait immédiatement sur des PC neufs, ou s'activait sur des ordinateurs où il avait été volontairement désactivé via le menu du BIOS.

Kaspersky a aussi contacté la société Absolute et leur a fourni des numéros de série de matériels qui contenaient l'agent Computrace. Absolute n'a aucune trace de ces appareils dans sa base de données. Cela signifie que Computrace a été activé sur ces machines par un autre canal que celui « officiel » d'Absolute. Jusqu'à aujourd'hui, ça reste un mystère.

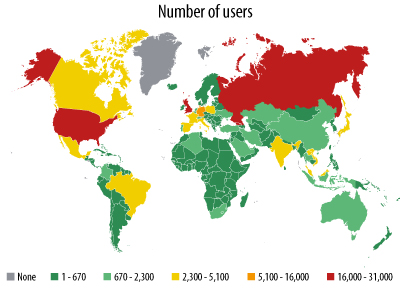

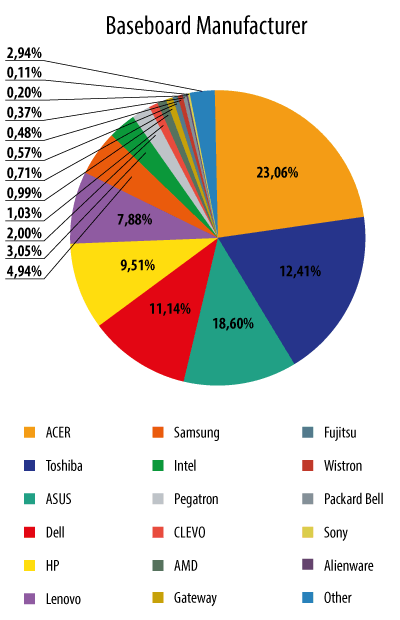

D'après les sondes de Kaspersky, voici la répartition dans le monde des ordinateurs équipés de Computrace / LoJack.

Au total, ce sont plus de 2 millions de postes qui seraient infectés par Computrace. Tous les constructeurs seraient touchés, ce qui est logique puisqu'ils sont partenaires d'Absolute. Ces chiffres sont bien sûr réduits puisqu'ils sont été remonté uniquement par les postes où les logiciels de Kaspersky sont installés.

Seul Toshiba a reconnu avoir pré-installé Computrace sur ses machines. Les autres ne se sont pas exprimés sur le sujet.

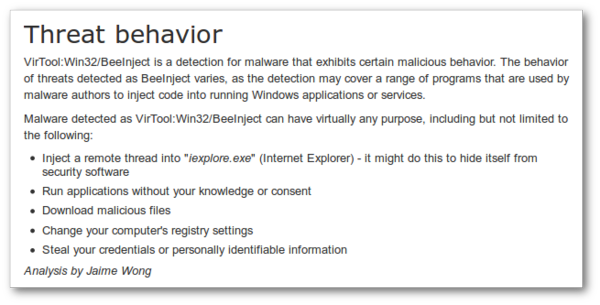

Le problème avec Computrace, c'est qu'il n'est pas reconnu comme un logiciel malveillant par la plupart des antivirus. Il l'a été pendant un moment, notamment par Microsoft qui l'a nommé Win32/BeeInject, mais a ensuite été retiré des listes de détection.

En effet, comme il s'agit d'un logiciel légitime de tracking et prise de contrôle à distance qui est vendu par une société reconnue et qu'il est présent sur un grand nombre de machines, il figure sur la plupart des listes blanches.

On n'en connait pas les raisons, mais les constructeurs l'ont mis en place sur leurs ordinateurs progressivement depuis 2005 sans avertir leurs clients. Et Computrace étant vulnérable à tout un tas d'attaques et de détournements, il s'agit là d'une véritable backdoor affaiblissant les ordinateurs sur lesquels il se trouve. Pire, une fois désactivé, il peut même être réactivé à distance comme je le disais plus haut.

Cela soulève tout un tas de questions, parmi lesquelles :

- Pourquoi des PCs neuf se retrouvent avec Computrace activé d'office ? (et masqué dans certains BIOS)

- Pourquoi des ordinateurs dont Computrace a été désactivé dans les options du BIOS se sont retrouvés avec une version à nouveau active quelque temps après ?

- Pourquoi Absolute n'a aucune connaissance de certains appareils dont l'agent Computrace est actif ?

- Computrace est-il utilisé par des organismes gouvernementaux à l'insu d'Absolute, pour accéder à nos machines quand bon leur semble ? (Comprenez : La NSA a-t-elle quelque chose à voir là-dedans ?)

Alors, maintenant que faire ?

La suite sur le site de Korben ici

Commentaires des Lecteurs

Lettre d'Information