Dans cette logique, il faut expliquer l'intensification du harcèlement de ceux qui diffusent des documents embarrassants pour le département d'État, comme les cas de Julian Assange ( fondateur de WikiLeaks ), Chelsea Manning et Edward Snowden ( accusé de divulgation d'informations confidentielles ).

La manipulation électorale avec laquelle Trump est arrivé au gouvernement en 2016, dont Cambridge Analítica a fait partie, s'inscrit également dans une logique qui articule le monde public avec le privé et le militaire avec le culturel.

C'est dans ce contexte que doivent être interprétées les récentes mesures ordonnées par les agences fédérales de Washington pour considérer le web dans son ensemble comme un dispositif associé à la logique du renseignement militaire. La création récente de la Cybersecurity and Infrastructure Security Agency (CISA) en novembre 2018, sous l'égide du Department of Homeland Security (DHS), constitue une nouvelle étape dans cette voie. L'une des premières actions de la CISA a été la mise en œuvre, avec la National Geospatial Intelligence Agency (NGA), du sabotage de l'infrastructure énergétique du Venezuela.

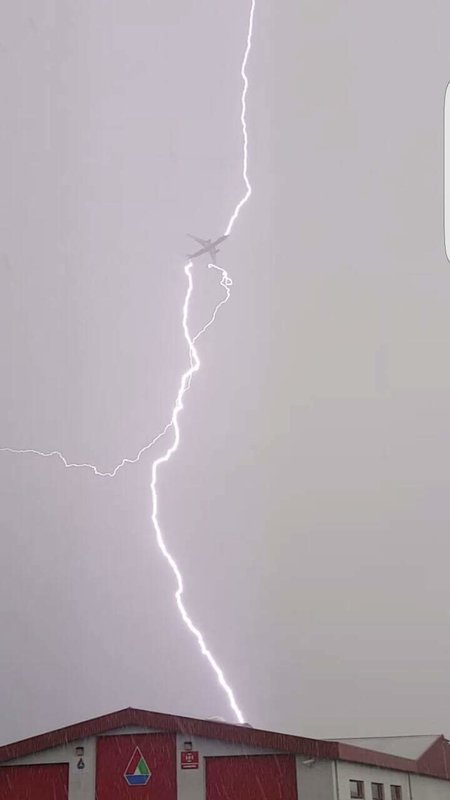

L'opération sur le réseau électrique a été réalisée par la combinaison du virus Duqu 2.0 (variante Struxnet, utilisée en 2010 contre la centrale nucléaire de Natanz près de Téhéran) et de l'utilisation d'impulsions électromagnétiques (EMP). Cette offensive a été tacitement assumée par Trump lui-même lorsqu'il a signé le décret du 26 mars, dans lequel il établit l'incorporation d'équipements liés à l'utilisation d'impulsions électromagnétiques (EMP), « comme un facteur dans la planification des scénarios de défense« . Ce décret, intitulé « Coordination de la résilience nationale aux impulsions électromagnétiques » , charge les services fédéraux de développer les capacités de prévenir les attaques et/ou d'endommager « tout ou partie des équipements électriques et électroniques dans son rayon d'action par des émissions d'énergie et de rayonnement électromagnétiques à haute intensité » .

Les trois épées

L'offensive, dans son ensemble, vise à manipuler le réseau pour favoriser la circulation de l'information en provenance des entreprises US, reléguant les concurrents réels ou potentiels (essentiellement chinois et européens) à une faible visibilité ou à leur disparition littérale d'Internet. La considération exigée par la CISA pour les entreprises US (profitant des pratiques de ségrégation monopolistique) est le transfert et l'accès aux informations disponibles sur ses serveurs, dans le but d'enrichir le matériel disponible pour le diagnostic et l'analyse de Big Data, dans le but (supposé) de combattre le narcoterrorisme.

Les documents officiels du gouvernement des États-Unis révèlent une augmentation décisive des niveaux de belligérance numérique. Les objectifs stratégiques du programme mis en œuvre depuis la création, le 15 novembre 2018, de la CISA comprennent :

a) La redéfinition du Web comme territoire de contrôle géoglobal pour contribuer à l'analyse et à l'observation du reste des pays du monde, de leurs circuits de communication souverains (et donc de leurs citoyens). La raison d'être de cet objectif repose sur le fait que l'Internet était un développement des États-Unis et qu'il dispose donc de prérogatives de surveillance et d'intervention.Pour mener à bien la première ligne de travail, les entreprises disposant du plus grand volume d'informations accumulées ont été tenues de contribuer à la surveillance mondiale, ce qui a permis l'ouverture de leurs conglomérats de Big Data à la CISA, un organisme subordonné de DHS. Les dernières mesures, décrétées par Donald Trump, comprennent un ensemble d'actions visant à systématiser l'information afin d'élaborer des diagnostics prospectifs capables de prévenir des dérives antagonistes des intérêts économiques (et culturels) de Washington. Ces actions sont justifiées, selon les documents diffusés par la CISA, étant donné le danger permanent pour la sécurité de Washington.

b) La reconfiguration de son cadre et de sa structure pour permettre son utilisation dans la poursuite d'ennemis, d'opposants ou d'acteurs dysfonctionnels au regard de leurs intérêts économiques, commerciaux, énergétiques et financiers (tant au niveau politique que des entreprises). Cette ligne de travail comprend l'exclusion de sites et de portails et, en parallèle, l'interdiction de ceux qui sont considérés comme critiques pour leur sécurité, incluant les concurrents commerciaux. La persécution récente d'un membre du conseil d'administration de la société (fabricant de téléphones portables) Huawei et le piratage concomitant de ses portails apparaissent comme un exemple de l'offensive sur toute la ligne.

c) Le déploiement de stratagèmes de cyberguerre contre des États qui remettent en question ou désapprouvent le leadership des États-Unis et/ou qui se plient à des formes autonomes d'intégration sous leur contrôle, et/ou qui décident d'utiliser des devises commerciales autres que le dollar.

Les mesures mises en place en février et avril de cette année ont la particularité d'exiger des niveaux plus élevés de coordination avec les entreprises privées liées à une information globale. Parmi les entreprises invitées par la CISA à collaborer à cette tâche figurent les entreprises qui possèdent le plus grand conglomérat de Big Data résident, à l'échelle mondiale, dans des serveurs communément appelés « clouds ». Parmi les entreprises qui contribuent à la sécurité stratégique des États-Unis, mentionnons Accenture (société de recrutement), Cisco Systems (réseaux), Dell (informatique grand public), Intel (circuits intégrés), Microsoft (systèmes d'exploitation), Samsung (téléphones cellulaires et ordinateurs), entre autres.

Des accords gouvernementaux et des transactions avec Google, Facebook, Twitter et d'autres réseaux sociaux ont été réalisés sous d'autres types de protocoles, à la demande de ces entreprises qui hésitent à rendre publique leur collusion avec les agences de renseignement afin de ne pas montrer à leurs abonnés la vulnérabilité de leurs données privées.

En réponse à l'annonce d'un contrôle monopolistique du web, la Russie et la Chine développent des systèmes visant à étendre leur autonomie à partir de serveurs situés dans des territoires éloignés et de la configuration de réseaux souverains. Le 16 avril, le Parlement russe a approuvé la création d'un réseau national (RuNet) en réponse aux menaces répétées exprimées par Trump au sujet de la propriété US de l'Internet et de son droit auto-attribué à l'utilisation discrétionnaire de son réseau mondial. La loi prévoit la création de sa propre infrastructure, le déploiement de murs numériques capables de filtrer les attaques, la possibilité d'interagir avec son propre écosystème numérique (face à l'interférence potentielle dans la communication souveraine russe) et des dispositifs capables d'éviter la hiérarchisation des contenus, décidée arbitrairement par des agences étrangères.

Pour sa part, la Chine déploie un système de protection similaire à celui de la Russie, encadré par la guerre commerciale provoquée par Washington, motivée par la détérioration de sa compétitivité productive face à l'Asie du Sud-est émergente. Au centre de ce différend se trouvent l'intelligence artificielle, l'irruption imminente des réseaux 5G (qui permettra la généralisation de l'impression des produits) et l'expansion du multilatéralisme que la Chine encourage et génère.

Pendant ce temps à Gotham City

La convergence de la guerre suppose l'intégration entre le conflit matériel et le conflit virtuel. Le gouvernement de Mauricio Macri a été fonctionnel aux intérêts stratégiques des États-Unis dans tous les domaines. La mise en œuvre des programmes de souveraineté numérique, tant dans les infrastructures que dans les applications, a été interrompue et éliminée. Le gouvernement de Cámbiemos a soumis toutes ses initiatives aux desseins d'organismes étrangers, en particulier des États-Unis et d'Israël, partenaires étonnants, considérant que ce sont deux des pays qui accompagnent le Royaume-Uni dans son vote contre l'Argentine concernant l'occupation des îles Maldives. Les deux États fournissent également du matériel de guerre à la base militaire rattachée à l'OTAN dans ce territoire souverain.

Le 12 septembre 2017, Mauricio Macri a signé un accord avec Bibi Netanyahu dans lequel les agences de renseignement et de sécurité s'engagent à coopérer dans le domaine de la cybercriminalité. Quelque temps plus tard, le ministère argentin de la Défense a annoncé l'acquisition de progiciels de cyberdéfense (CERT/CSIRT pour prévenir et gérer les incidents de cybersécurité), sous contrat direct, sans appel d'offres préalable. En février 2018, le ministre de la Sécurité, Patricia Bullrich, a signé un accord avec l'Office of Intelligence and Analysis (I&A) rattaché à la National Security Agency (NSA) pour évaluer conjointement les informations relatives au terrorisme.

La souveraineté ne semble pas être un objectif de la logique financière néolibérale. Ni dans les territoires tangibles, ni dans ceux qui composent le tissu numérique. Etant donné que l'empreinte culturelle des membres de Cambiemos les fait rêver/désirer d'être étasuniens (blancs, civilisés et libérés des génomes métis et créoles), ils ne sont même pas capables de percevoir la colonialité de leurs décisions ou omissions. Ils s'amusent, rient et ne s'inquiètent pas de devenir leurs vassaux numériques.

Traduit par Réseau International

Commentaires des Lecteurs

Lettre d'Information